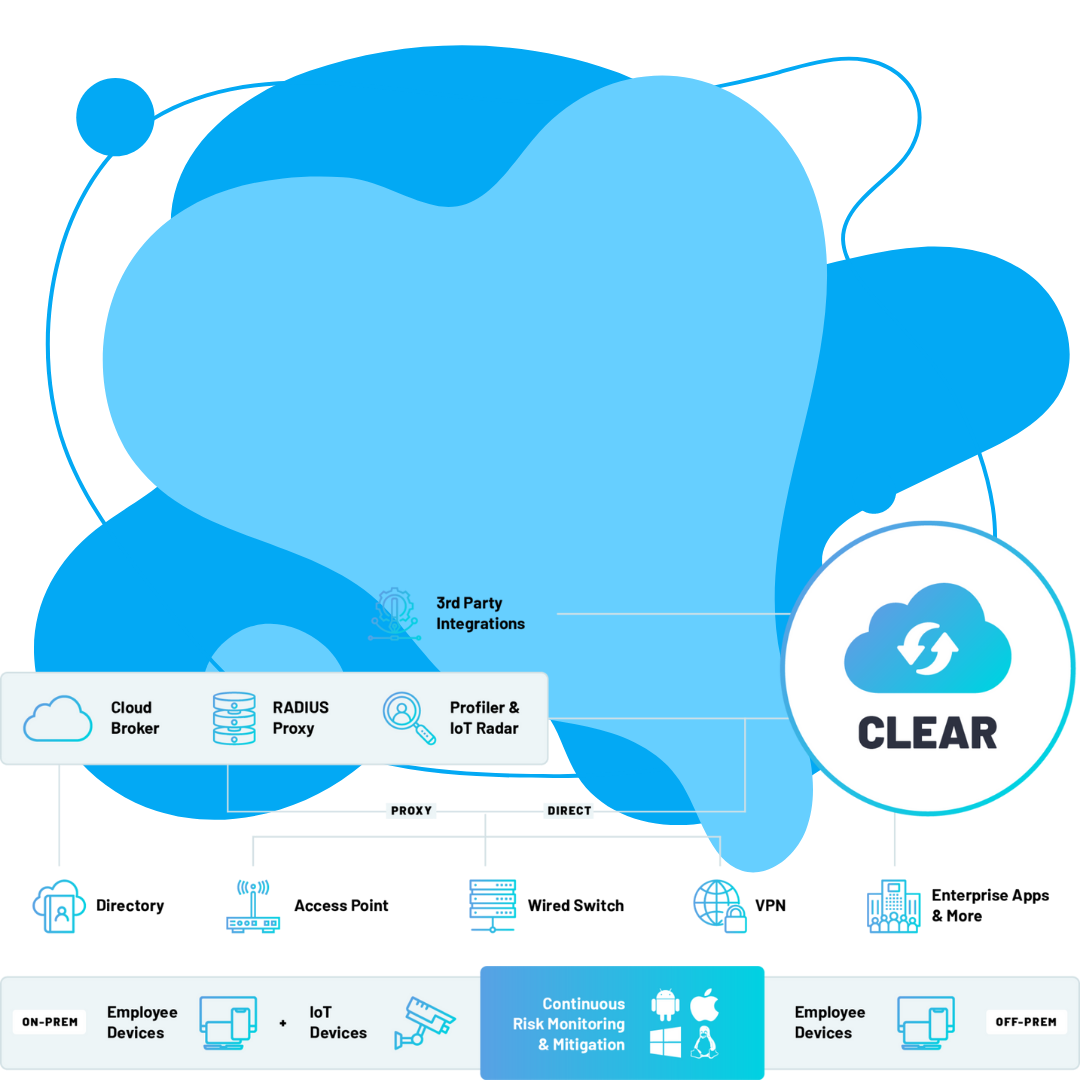

Arhitectură: Cloud-nativ, Azure-hosted, Fără actualizări, Fără patch-uri, Fără dispozitive, Agnostic față de furnizori

Autentificare: 802.1X, Directoare, Certificate, Servicii PKI, MAC bypass, Sincronizarea ciclului de viață al contului

Control acces: Bazat pe roluri, Bazat pe locație, Segmentare, Accesul oaspeților, Acces la distanță, Accesul la terminale

Atenuarea riscurilor: Carantinare, Evaluarea riscurilor, Verificări firewall, Verificări antivirus, Verificări ale aplicațiilor, Verificări USB și multe altele

Conformitate: Oprire/pornire firewall, Oprire/pornire antivirus, Remedierea dispozitivelor, Aplicarea politicilor și multe altele

Integrări: Azure AD, Okta, Google Workspace, SIEM, EDR, Open LDAP, RESTful API.

De ce Portnox NAC?

Indiferent de mărimea și componența rețelei dumneavoastră, soluția noastră de control al accesului la rețea (NAC) este ușor de implementat și de gestionat și oferă toate elementele esențiale de securitate pentru a păstra datele din rețea.

Puternic

Toate funcționalitățile de care aveți nevoie de la o soluție NAC de nivel enterprise, fără configurația complexă, personalizarea costisitoare și întreținerea continuă.

Ușor

100% SaaS, abordarea true-cloud a controlului accesului la rețea înseamnă că puteți implementa rapid, fără să vă faceți griji cu privire la hardware la fața locului, costuri ascunse și blocare a furnizorului.

Pentru cunoscători

Portnox CLEAR a fost construit de la zero de către cunoscători pentru cunoscători. Știm ce este important pentru dvs. pentru că suntem la fel ca dvs. - și suntem bucuroși să o dovedim.

Cloud NAC On-Prem NAC

Dacă puteți muta NAC-ul în cloud, ar trebui să o faceți. Există o multitudine de beneficii în acest sens. La un nivel înalt, acestea includ economii de timp operațional datorită implementării mai ușoare și a unei mentenanță mai puțină, o mai bună accesibilitate (în special pentru întreprinderile distribuite), mai multă flexibilitate pe măsură ce nevoile afacerii dumneavoastră se schimbă etc. În general, întreprinderile adoptă din ce în ce mai mult tehnologii cloud special concepute pentru diferite nevoi operaționale, iar NAC nu face excepție.

.

Portnox Core — On-Premise NAC

Cea mai importantă soluţie de securitate NAC on premise de astăzi. Proiectat având în vedere vizibilitatea şi controlul reţelei acţionabile.

Portnox Clear — Cloud-Native NAC

Singura platformă nativă din cloud, independentă de furnizor, care unifică autentificarea rețelei, reducerea riscurilor și aplicarea conformității.

Obțineți vizibilitate în timp real a punctelor finale care încearcă să se conecteze la rețeaua dvs., plus context suplimentar, cum ar fi locația acestora, tipul de dispozitiv și nivelul de acces solicitat pentru autentificare.

Acest lucru se aplică atât dispozitivelor gestionate de companie, cât și dispozitivelor BYOD și IoT / OT, indiferent dacă acestea se autentifică prin intermediul porturilor cu fir, WiFi sau VPN.

Definiți și puneți în aplicare politici unice de control al accesului pe baza rolurilor, locațiilor, tipurilor de dispozitive și multe altele în diferitele niveluri de acces la rețea.

În plus, profitați de capacitățile puternice de configurare a politicilor de evaluare a riscurilor de la Portnox CLEAR pentru a monitoriza în permanență poziția de risc a dispozitivelor conectate - inclusiv a celor gestionate și BYOD - permițând administratorilor de rețea să înțeleagă adevărata poziție de securitate a rețelei în orice moment.

Puneți în carantină dispozitivele vulnerabile și neconforme și readuceți-le automat la o stare sănătoasă și conformă, prin stabilirea unor politici unice de remediere a punctelor finale, în conformitate cu cerințele dumneavoastră.

Capacitățile de asigurare a respectării conformității de la Portnox CLEAR pot ajuta organizația dvs. să adere la standardele de reglementare și conformitate specifice industriei, cum ar fi HIPAA, GLBA, PCI DSS, GDPR și nu numai.

Elementele esențiale de securitate pe care le doriți. Toate într-un singur loc.

RADIUS

Autentificare

Autentificare bazată pe roluri.

Autentificarea pe bază de MAC.

Servicii de autoritate de certificare.

Securitate

Autentificare 802.1X.

Atribuirea dinamică a VLAN / ACL.

Autorizare post-conectare.

Vizibilitate

Modul de monitorizare exclusivă.

Păstrarea datelor arhivate ale dispozitivului.

Profilarea administrată, BYOD și IoT.

Control

Acces bazat pe roluri și locație.

Atribuirea de grupuri de politici pentru fiecare tip de dispozitiv.

Segmentarea automată a utilizatorilor.

Atenuare

Evaluarea posturii de risc a punctelor finale.

Controlul accesului bazat pe risc.

Firewall, antivirus și verificări ale aplicațiilor.

Remediere

Punerea în carantină a punctelor finale.

Actualizări firewall și antivirus.

Aplicarea conformității.

Raportarea

Vizibilitatea dispozitivelor și cronologia conexiunilor.

Istoricul accesului oaspeților.

Aderența la securitate și conformitate.

Form Heading

Înscrieți-vă, testați și implementați în câteva zile, nu în luni.

Portnox Network Access Control

Solicită versiunea trial

Obțineți o versiune de încercare gratuită de 30 de zile a Portnox CLEAR.

Conectați-vă la rețea

Direcționați RADIUS-ul nostru de cloud către hardware-ul de rețea selectat de dvs. (3 minute)

Configurați politicile

Configurați politicile dvs. unice de acces la rețea și de risc. (30 de minute)

Implementare completă

Finalizați testele și implementați complet în întreaga rețea. (30 de zile)

EXPERIENTA

V NZĂTORI

SITUATII DE UTILIZARE

TrapX DeceptionGrid

DeceptionGrid from TrapX is the only Deception platform that delivers both comprehensive protection and full visibility at scale. In just minutes, patented emulation technology launches hundreds of authentic traps that engage attackers and malware and generate high-fidelity alerts for rapid response.

Cyberbit Range

Cyberbit Range is a hyper-realistic cyber simulation platform that uses flight simulation disciplines to train, onboard, and dramatically improve the performance of incident response teams.

By training in cyber range exercises your team will excel, both technically and mentally when the real attack takes place.

LogRhythm SIEM

LogRhythm Security information and event management is a combination of information security management (SIM) and security event management (SEM) systems into a single security management system.

Available: SIEM technology can reside either on-premise (on your own hardware) or in the cloud (on someone else’s hardware) and collect data from a massive variety of data sources.