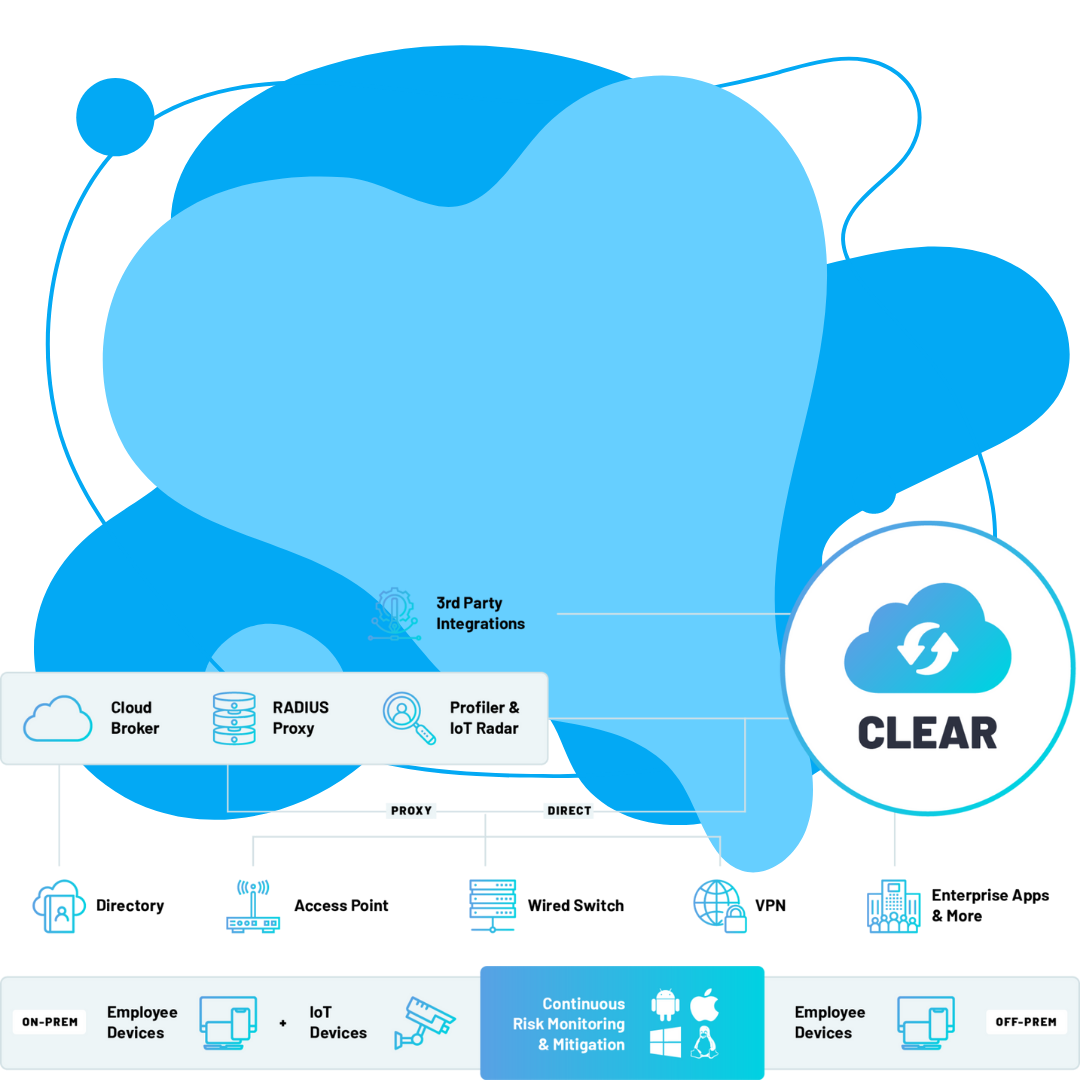

Architektur: Cloud-nativ, Azure-gehostet, Keine Upgrades, Keine Patches, Keine Geräte, Anbieterunabhängig.

Authentifizierung: 802.1X, Verzeichnisse, Zertifikate, PKI-Dienste, MAC-Bypass, Kontolebenszyklus, Synchronisation.

Zugangskontrolle: Rollenbasiert, Ortsbasierend, Segmentierung, Gastzugang, Fernzugriff, Terminalzugang.

Risikominderung: Quarantäne, Risikobewertung, Firewall-Überprüfungen, Antivirus-Checks, Bewerbungsprüfungen, USB-Prüfungen und mehr.

Compliance: Firewall stoppen/starten, Antivirus stoppen/starten, Gerätewiederherstellung, Richtliniendurchsetzung und mehr.

Integrationen: Azure AD, Okta, Google Workspace, SIEM, EDR, Open LDAP, RESTful API.

Warum Portnox NAC?

Unabhängig von der Größe und Zusammensetzung Ihres Netzwerks ist unsere Network Access Control (NAC)-Lösung einfach zu implementieren und zu verwalten und bietet alle wesentlichen Sicherheitsfunktionen, um die Daten in Ihrem Netzwerk geschützt zu halten.

Kraftvoll

Alle Funktionen, die Sie von einer NAC-Lösung der Enterprise-Klasse benötigen, ohne komplexe Konfiguration, teure Anpassung und laufende Wartung.

Einfach

Ein 100 % SaaS- und echter Cloud-Ansatz für die Netzwerkzugriffskontrolle bedeutet, dass Sie schnell bereitstellen können, ohne sich Gedanken über Hardware vor Ort, versteckte Kosten und Anbieterbindung machen zu müssen.

Für Geeks

Portnox CLEAR wurde von Grund auf von Geeks für Geeks entwickelt. Wir wissen, was Ihnen wichtig ist, denn wir sind genau wie Sie – und das beweisen wir gerne.

Cloud NAC On-Prem NAC

Wenn Sie Ihre NAC in die Cloud verschieben können, sollten Sie das auch tun. Es gibt eine Vielzahl von Gründen, die dafür sprechen: Betriebszeiteinsparungen dank einfacherer Bereitstellung und weniger laufender Wartung, bessere Zugänglichkeit (insbesondere für verteilte Unternehmen), mehr Flexibilität, wenn sich Ihre Geschäftsanforderungen ändern usw. Im Allgemeinen übernehmen Unternehmen zunehmend Cloud-Technologien die speziell für unterschiedliche betriebliche Anforderungen entwickelt wurden, und NAC ist da keine Ausnahme.

Portnox Core — On-Premise NAC

Die heute führende lokale NAC-Sicherheitslösung - entwickelt mit Blick auf umsetzbare Netzwerktransparenz und -kontrolle.

Portnox Clear — Cloud-Native NAC

Die einzige Cloud-native, anbieterunabhängige Plattform, die Netzwerkauthentifizierung, Risikominderung und Compliance-Durchsetzung vereint.

Verschaffen Sie sich Echtzeit-Einblicke in Endgeräte, die versuchen, sich mit Ihrem Netzwerk zu verbinden, sowie zusätzlichen Kontext wie Standort, Gerätetyp und angeforderte Zugriffsebene für die Authentifizierung.

Dies gilt für verwaltete Unternehmensgeräte, BYOD und IoT / OT gleichermaßen - unabhängig davon, ob sie sich über kabelgebundene Ports, WLAN oder VPN authentifizieren.

Definieren und erzwingen Sie eindeutige Zugriffskontrollrichtlinien basierend auf Rollen, Standorten, Gerätetypen und mehr auf Ihren verschiedenen Netzwerkzugriffsebenen.

Nutzen Sie außerdem die leistungsstarken Konfigurationsfunktionen für Risikobewertungsrichtlinien von Portnox CLEAR, um die Risikolage verbundener Geräte – einschließlich Managed und BYOD – kontinuierlich zu überwachen, damit Ihre Netzwerkadministratoren jederzeit die wahre Sicherheitslage des Netzwerks nachvollziehen können.

Stellen Sie anfällige, nicht konforme Geräte unter Quarantäne und versetzen Sie sie automatisch in einen fehlerfreien, konformen Zustand, indem Sie eindeutige Endpunkt-Korrekturrichtlinien gemäß Ihren Compliance-Anforderungen festlegen.

Die Compliance-Durchsetzungsfunktionen von Portnox CLEAR können Ihrem Unternehmen dabei helfen, branchenspezifische Regulierungs- und Compliance-Standards wie HIPAA, GLBA, PCI DSS, DSGVO und weitere einzuhalten.

Die Sicherheit, die Sie wollen. Alles an einem Ort.

RADIUS

Authentifizierung

Rollenbasierte Authentifizierung.

Umgehung der MAC-Authentifizierung.

Dienste von Zertifizierungsstellen.

Sicherheit

802.1X-Authentifizierung.

Dynamische VLAN/ACL-Zuweisung.

Autorisierung nach der Verbindung.

Sichtbarkeit

Nur-Überwachungs-Modus.

Aufbewahrung archivierter Gerätedaten.

Verwaltete, BYOD- und IoT-Profilerstellung.

Kontrolle

Rollen- und standortbasierter Zugriff.

Richtliniengruppenzuweisung pro Gerätetyp.

Automatische Segmentierung von Benutzern.

Risiko-Minderung

Beurteilung des Endgeräte-Risikos.

Risikobasierte Zugriffskontrolle.

Firewall-, Antivirus- und App-Checks.

Risiko-Beseitigung

Endpunkt-Quarantäne.

Firewall- und Antiviren-Updates.

Compliance-Durchsetzung.

Berichterstattung

Gerätesichtbarkeit und Verbindungszeitleiste.

Verlauf des Gastzugriffs.

Einhaltung von Sicherheit und Compliance.

Form Heading

Melden Sie sich an, testen und implementieren Sie in Tagen, nicht in Monaten.

Portnox Network Access Control

Testversion anfordern

Holen Sie sich eine kostenlose 30-Tage-Testversion von Portnox CLEAR.

Netzwerk verbinden

Richten Sie unseren Cloud-RADIUS auf Ihre ausgewählte Netzwerkhardware. (3 Minuten)

Richtlinien konfigurieren

Konfigurieren Sie Ihre einzigartigen Netzwerkzugriffs- und Risikorichtlinien. (30 Minuten)

Vollständig bereitstellen

Führen Sie Tests durch und stellen Sie sie vollständig in Ihrem gesamten Netzwerk bereit. (30 Tage)

JAHRE ERFAHRUNG

HERSTELLER IM PORTFOLIO

ANWENDUNGSFÄLLE

TrapX DeceptionGrid

DeceptionGrid von TrapX ist die einzige Deception-Plattform, die sowohl umfassenden Schutz als auch vollständige Transparenz in großem Umfang bietet. In nur wenigen Minuten platziert die patentierte Emulationstechnologie Hunderte von authentischen Fallen, die Angreifer und Malware erkennen und High-Fidelity-Warnungen für schnelle Reaktionen generieren.

Ekran System

Ekran System ist eine All-in-One-Plattform für Insider-Risikomanagement auf Unternehmensebene, mit der Sie Cyber-Bedrohungen erkennen und verhindern, Sicherheitsvorfälle untersuchen, Benutzer von Drittanbietern überwachen und privilegierten Zugriff verwalten können.

GTB Technology

GTB steht für die neue Generation zum Schutz ihrer Daten. Die patentierten Lösungen schützen Daten lokal, extern, an Windows-, Linux- und Mac-Endpunkten, und in der Cloud, indem sie lokale Scans und Echtzeitüberwachung mit präziser Fingerabdruckerkennung außerhalb des Netzwerks durchführen.

Paul Zhdanovych